密码学与网络安全第三版金名.pdf

http://www.100md.com

2020年11月27日

|

| 第1页 |

|

| 第4页 |

|

| 第20页 |

|

| 第25页 |

|

| 第36页 |

|

| 第379页 |

参见附件(72287KB,420页)。

清华计算机图书译丛:密码学与网络安全(第3版)在本版中增加了云安全、Web服务安全等内容。本书以非常清晰的方式,并给出大量图表,阐述每个主题的内容

内容简介

(1)以自底向上的方式介绍:从密码学到网络安全,再到案例研究。

(2)涵盖了最新内容:IEEE 802.11安全、Elgamal加密、云安全以及Web服务安全。

(3)对加密法、数字签名、SHA-3算法的介绍进行了改进。

(4)通过案例研究,帮助读者掌握相关内容的实际应用。

(5)全书提供了丰富的编程题、练习题、多项选择题、与案例研究,有利于加深读者对所学知识的理解和掌握: ■ 150道编程题 ■ 160道练习题 ■ 170道多选题 ■ 530幅插图 ■ 10个案例研究

作者简介

Atul Kahate在印度和世界IT业已经有17年的工作经验。目前,他是Pune大学和Symbiosis国际大学的兼职教授。他在IIT、Symbiosis,Pune以及其他很多大学多次讲授了实训编程研修班课程。

Atul Kahate是一位多产的作者,他已经编写了38本书,涉及计算机科学、科学与技术、医学、经济学、板球、管理学以及历史等领域。他编写的Web Technologies,Cryptography and Network Security,Operating Systems Data Communications and Netzuorks,An Introduction to Database Management Systems等书被印度和其他很多国家的大学用作教材,其中一些已翻译为中文。

Atul Kahate获得过多次奖项。他出现在不少电视频道的节目中。他还是多个国际板球比赛中的官方统计员和计分员。此外,他还收集了大量关于

IT、板球、科学与技术、历史、医学、管理方面的文章4000多篇。

本书的组织结构

第1章介绍安全的基本概念,讨论安全需求、安全原则,以及针对计算机系统与网络的各种攻击。介绍所有这些内容背后的概念理论,以及实际问题,并一一举例说明,以便加深对安全性的了解。如果不了解为什么需要安全性,有什么威胁,就无从了解如何保护计算机系统与网络。新增有关无线网络攻击的内容。删除一些有关Cookie与Activex控件的过时内容。

第2章介绍密码学的概念,这是计算机安全的核心内容。加密是用各种算法来实现的。所有这些算法或者将明文替换成密文,或者用某种变换方法,或者是二者的组合。然后该章将介绍加密与解密的重要术语。该章详细介绍Playfair加密和希尔加密,展开介绍Diffie-Hellman密钥交换,详细介绍各种攻击的类型。

第3章介绍基于计算机的对称密钥加密法的各种问题。介绍流和块加密以及各种链接模式,并介绍主要的对称密钥加密算法,如DES,IDEA,RC5与Blowish,详细介绍Feistel加密,对AES的安全性问题也进行介绍。

第4章介绍非对称密钥加密的概念、问题与趋势,介绍非对称密钥加密的历史,然后介绍主要的非对称密钥加密,如RSA,MD5,SHA与HMAC,该章介绍消息摘要、数字签名等关键术语,还介绍如何把对称密钥加密与非对称密钥加密结合起来。介绍ElGamal加密和EIGamal数字签名,介绍SHA-3算法,以及RSA数字签名的有关问题。

第5章介绍当前流行的公钥基础设施(PKI),介绍什么是数字证书,如何生成、发布、维护与使用数字证书,介绍证书机构(CA)与注册机构(RA)的作用,并介绍公钥加密标准

(PKCS)。删除一些过时内容,如漫游数字证书、属性证书等。

第6章介绍Internet中的重要安全协议,包括SSL,SHTTP,TSP,SET与3D安全。该章详细介绍电子邮件安全性,介绍PGP,PEM与S/MIME等主要电子邮件安全协议,并介绍无线安全性。减少对较旧内容SET协议的介绍,扩展介绍3D安全,删除电子货币介绍,介绍域密钥身份识别邮件(Domain Keys Identified Mail,DKIM),详细介绍1EEE 802.11

(Wi-Fi)的安全。

第7章介绍如何认证用户,可以使用多种方法认证用户。该章详细介绍每种方法及其利弊,介绍基于口令认证、基于口令派生信息的认证、认证令牌、基于证书认证和生物认证,并介绍著名的Kerberos协议。扩展介绍生物技术,介绍对各种认证方案的攻击。第8章介绍加密的实际问题。目前,实现加密的3种主要方法是:使用Sun公司提供的加密机制(在Java语言中),Microsoft加密机制和第三方工具箱的加密机制,我们将介绍每种方法。删除对操作系统安全和数据库安全的介绍,增加对Web服务安全和云安全的介绍。

第9章介绍网络层安全,介绍防火墙及其类型与配置,然后介绍IP安全性,最后介绍虚拟专用网(VPN)

每章前面都有一个概述,解释该章的内容,每章后面还有一个小结。每章有多选题和各种问题,用于了解学生的掌握情况。在恰当的地方给出一些案例研究,为相关内容给出一个真实实践。每个不易理解的概念都用图形加以阐述。本书尽可能避免使用不必要的数学知识。

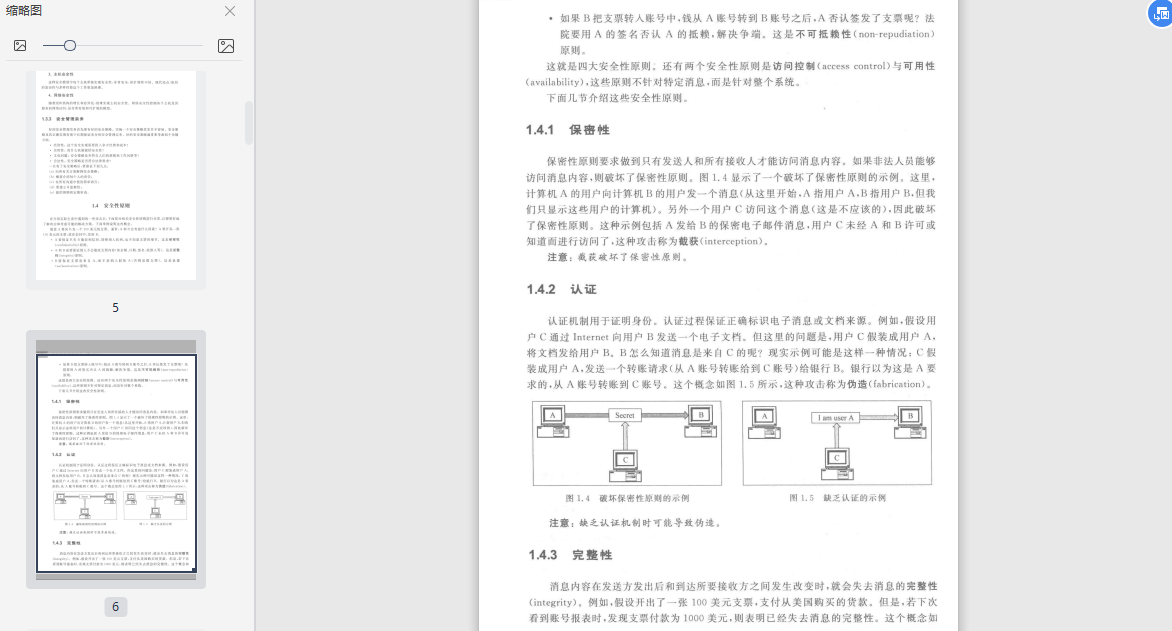

安全管理实务

好的安全管理实务首先要有好的安全策略。实施一个安全策略其实并不容易。安全策略及其正确实现有助于长期保证充分的安全管理实务。好的安全策略通常要考虑四个关键方面。

经济性:这个安全实现需要投入多少经费和成本?

实用性:用什么机制提供安全性?

文化问题:安全策略是否符合人们的预期和工作风格等?

合法性:安全策略是否符合法律要求?一旦有了安全策略后,要保证下面几点:

(a)向各有关方面解释安全策略;

(b)概要介绍每个人的责任;

(c)在所有沟通中使用简单语言;

(d)要建立可监察性;

(e)提供预期和定期审查。

什么是特洛伊木马

特洛伊木马(Trojan horse)是像病毒一样的隐藏代码,但特洛伊木马具有不同目的。病毒的主要目的是对目标计算机或网络进行某种篡改,而特洛伊木马则是为了向攻击者显示某种保密信息。特洛伊木马一词源于希腊士兵的故事,他们隐藏在一个大木马中,特洛伊市民把木马搬进城里,不知道其中藏了士兵。希腊士兵进入特洛伊城后,打开城门,把其他希腊士兵放了进来。

同样,特洛伊木马可能把自己连接到登录屏幕代码中。用户输入用户名和口令信息时.

特洛伊木马捕获这些信息,将其发送给攻击者,而输入用户名和口令信息的用户并不知道。

然后攻击者可以用这个用户名和口令信息访问系统,如图1.16所示。

注意:特洛伊木马使攻击者可以取得计算机和网络的某种保密信息。

密码学与网络安全第三版金名截图

您现在查看是摘要介绍页, 详见PDF附件(72287KB,420页)。